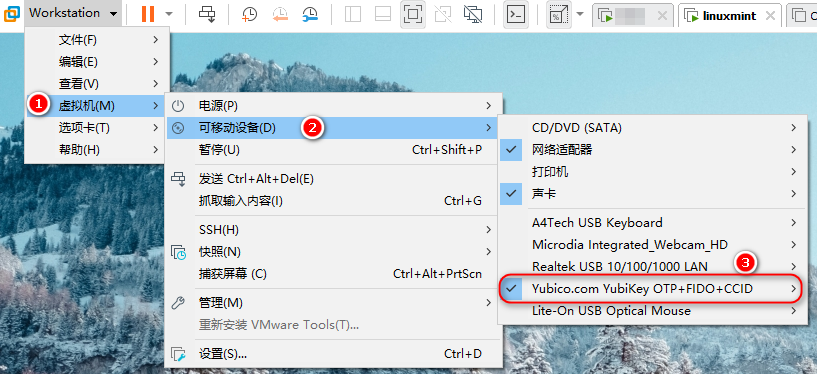

我在VMWare中安装的linux mint,刚开始简单的以为使用yubikey像使用U盘一样的方式,把Yubikey插到电脑上,然后再VMWare里直接选择连接到客户机,dmessge 里有日志显示,但 gpg --card-status 找不到。 根据Yubikey的帮助文档显示,你需要把不是 Shared Yubikey 连接到客户机里,即需要选择如下图的 Yubico.com YubiKey OTP+FIDO+CCID 连接到虚拟机里。 设置方法: 其中 usb.quirks.device0 的值要对应你的…

8月16日使用小米红包购买了小米Pro 15 i7版16G内存的笔记本电脑,6千左右到手。使用体验不是很理想,键盘热感太强列了,出风口不锈钢简直烫手。当然我是说在Gentoo linux下发热比较严重,windows 10下日常使用不会这么烫,因为目前我还不会配置使用核显,装系统的时候配置的使用nvidia显卡。 这款笔记本让我唯一有好感的是3.5K OLED屏,跟我使用的DELL 4K显示器的显示效果一样棒,直的是一入4K屏,其它 1080p的屏幕简直不能看。说了一大堆还没讲到标题的问题,主要原因本来我是想单独开…

最近在使用Linux Mint 20 Cinnamon桌面,默认的终端为 gnome terminal,一直无法修改为我想要的等宽字体,比如最近喜欢上的 等距更纱黑体 SC,英文名为:Sarasa Mono SC 原因是gnome terminal只认Monospace系列家族字体,所以想办法让系统认为等距更纱黑体 SC就是monospace字体就能解决这个问题。 还是先记录一下怎么安装等距更纱黑体 SC字体吧,从github下载最新压缩包,然后使用7z解压,只要复制sarasa-mono-sc-regular.t…

近日朋友向我求助说是在CentOS6中编译安装了python2.7后面不知怎么搞的yum也用不了的,本以为很简单的事情,把yum里的头替换一下就好了,结果事情不是那个简单。 参考这篇文章重装 https://www.lizenghai.com/archives/17330.html,所使用的包如下: 下面这些是一些记录,看不懂可忽略这一段 rpm -qa|grep python|xargs rpm -ev --allmatches --nodeps ##强制清除已安装的程序及其关联 whereis python |…

当源程序是 gbk 格式,你转换为 utf8 的时候,很多情况是头部会出现 bom,如果是 php 代码,这样会出现很多意想不到的事情,那怎么办呢,你可以用 linux 命令来查找,然后对文件的 bom 进行删除。 bom:UTF-8签名(UTF-8 signature)也叫做BOM(Byte Order Mark) 查询BOM: 用 vim 去掉 utf-8 BOM 保留 utf-8 BOM vim 转换文件为 unix 格式 使用 grep 查找带 bom 的文件,并使用 perl 去掉 bom 头 假设你知道…

以下是在 Windows7 虚拟机环境中做的试验,还需要有一台自己的 Openvpn 服务器,用于映射端口,打通 eMule 的连接,最终获得 HighID,使之可以连接 lowID 用户,提高下载速度或者资源。 PS:早些年就用过这个方案,拖延症托到现在才把这方案记录到博客中来让更多的 eMule 分享者使用。 下面这张图是配置好之后正常下载文件中的截图 1、设置 eMule TCP、UDP 端口,我设置的是 TCP 3531,UDP 3531,并配置 Windows 防火墙,配置出、入方向的 TCP、UDP 的…

haprox external-check 健康检测可以自定义脚本来检测后端服务,这非常有利于那些经常出现假死,无法通过常规判断端口来检测后台是否正常的问题。 比如,RabbitMQ,业务程序自定义检查等。 HAProxy可以使用二进制或脚本运行外部命令来执行运行状况检查。 当这样做的时候,它需要将自己fork一个新进程。 如果您使用chroot,请确保该命令及其所有依赖项在chroot中可用。 以下指令可用: In the global section: external-check: Allows the us…

1 Windows 平台 cwRsync 安装配置成客户端,通过设置计划任务每 5 分钟推文件到 linux 的 rsync 服务端。 2 linux 配置成服务端。 3 记录同步详细日志,linux平台记录日志。 4 只同步新增或者修改过的不一样的文件,忽略时间、权限的同步。 示意图如下: 一、Windows 客户端配置: cwRsync是基于cygwin平台的rsync软件包,支持windows对windows、windows对Linux、Linux对windows高效文件同步。由于CwRsync已经集成了cy…

系统为 CentOS 6.6,使用 yum 安装的 mutt,无法运行,提示 libtasn1.so.3 => not found,使用 ldd 命令来查看可执行文件依赖的动态链接库有哪些。 解决步骤一:在系统中查找这个文件 但是发现这个库文件比较新,mutt 没办法使用,决定编译对应的 libtasn1 版本,libtasn1.so.3 对应的版本可能是 libtasn1-0.3.x 这个系列。 解决步骤二:手动编译 libtasn1 至此问题解决。

一、有一个软件编译的时候提示为:“libnl3: no”,解决方法是安装 libnl。这里选择编译安装最新版 libnl-3.2.25.tar.gz,编译过程如下: 二、执行 ./configure 后有如下提示: 三、再次编译那个软件的时候需要先执行如下命令,让编译能找到对应的lib 四、检查是否安装成功 五、libnl3 是什么? 核心库(core library)提供了使用 netlink 套接字进行通信的基础功能。它处理套接字的连接建立和断开、发送和接收数据、构造和解析消息、提供可配置的接收状态机。除此之外…

前几天因FreeBSD10.0在我的笔记本上接投影无法双屏,然后新安装了 Linux mint 17 一切的完美,非常不错的一个发行版。完美支持 X61s 的多功能键,休眠,我想要的双屏也支持。唯一就是我的网件(Netgear)WNA1000M 150M迷你USB无线网卡无法驱动,通过 lsusb 命令可查看到这块网卡所用芯片为 Realtek RTL8188CUS。说明内核可以认这块网卡,Google 之发现问题是内核自带的驱动不正常,原因是内核太新了,Realtek 官方的驱动源代码 (Version 4.0.…